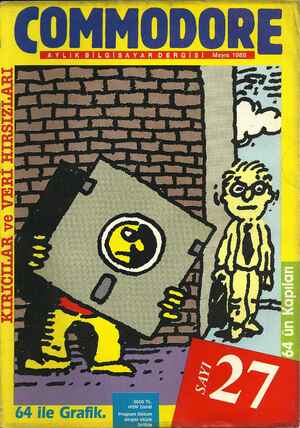

1 Mayıs 1988 Tarihli Commodore Gazetesi Sayfa 13

kalmaktır. Sürfe aşamasında Troya atı böylece, istenilen yere ulaşıncaya dek rastlantısal olarak yayılır. Yani eğer o önceden programlandığı üze- re bir sistemin çevresine ulaşmış, ör- neğin belirli bir bilgisayar modeline atlamış ise, aktifleşmekte ve sürfe ev- resinden çıkmaktadır. Troya atı o za- man üreme stratejisini değiştirmekte ve -depolanmış “kalıtsal enformas- yon”un durumuna göre- bütünüyle bireysel çabası sonucu program- ekleriyle donattığı belirli programla- rı ve dataları kararlı bir biçimde ara- maktadır. Alman “Kırıcılar”'ının SPAN- Darbesi olayında bizzat işletim siste- minin bölümleri Troya atları olmuş- tur. “Kırıcılar”” kendi geliştirdikleri programlar aracılığıyla hiç farkettir- meden ilgili sistemleri ““Susam'” ma- salında olduğu gibi açabiliyorlardı. Orta büyüklükte ya da daha büyük bir EDV-sisteminin işletim sistemi ay- rı ayrı birçok programdan oluşmak- tadır. Yapımcı Digital Eguipment'in (DEC) sistem programlarını “Kırıcı- lar”” kendi tasarımlarına göre geniş- letmişlerdi. Bu şekilde onlar ilgili ku- rumların kod kelimelerine ilişkin lis- teleri de ellerine geçirmişlerdi. “Kırıcılar”ın eylemlerine hedef £ GA ammıdaR. okul öneesi / ilkokul çe SiTİ RX;Ş -EĞİTİM PROGRAMLARI a ?'Şq' KODNO — KONUSU KODNO —KONUSU Ğ 1001 TOPLAMA 1006 RAKAMLARI TANIMA (KUŞLAR) 1002 1007 z « BALIKLAR) 100; ARPMA 1008 ş CAĞAÇLAR) 1004 BÖLME 009 ÇYELKENLİ) 1005 ÇARPIM TABLOSU 1010 ( K) DIŞ TİCARET ve PAZARLAMA LTD.ŞTİ. TUNALI HİLMİ CAO SEĞMENLER İSHANI NC BEVE KAVAKLIDERME - ANKAMA TEL: TEOMEBAT olan bilgisayarlar DEC'nin VAX se- risine girenler olmuştur. Alman Kı- rıcılarının ortaya koyduklarına göre, VMS-işletim sisteminin Mart 1986 ta- rihli 4.4. versiyonunda bir hata bu- lunmaktadır. İşte “Kırıcılar”'ın Tro- ya atıyla manevra yapmalarını müm- kün kılan da bu hata olmuştu. *“Kırıcılar”” kendi hilelerini “Chaos Computer Club”'e (CCC) açıkladılar. Anılan kurum, bilgisayar sistemleri- ne ilişkin güvenlik konusundaki san- sasyonel etkinlikleriyle kamuoyunda yeterince tanınmıştır. CCC'nin açıklamasına göre, VMS 4.4, versiyonu çerçevesinde girişilmiş olan bu darbe şu şekilde olmuştu: İş- letim sistemi, kullanıcı programları- na ilişkin olarak, kullanıcının hizme- tine birkaç yüz sistem çağrısı sun- maktadır. Güvenlik deliği ise, sistem çağrısı olan $SETUAJT ile ilişkili olup yetkisi bulunmayanlar da dahil ol- mak üzere bütün kullanıcılara, ko- runma altına alınmış dataya, yani SYSUAF-DAT'a yazım erişimi sağ- lamaktadır. Ama burada kullanıcıla- rın tanıtıcı kod kelimeleri ve ayrıca- lıkları ile ilgili olarak tasarrufta bu- lunan bir mekanizma'sözkonusudur. Gerçi giriş kontrolü için belirleyici rol oynayan bu datayı değiştirme girişi- mine bir hata bildirimiyle karşılık ve- rilmektedir, ama bu durumda da data açık kalmakta ve istenildiği gibi de- ğiştirilmektedir. Bu istenmeyen işleyişin bilinmesin- den sonra ise, enfekte edilen progra- mı yedekte tutulan bir orjinal versi- yonla ikame etmek kolay olabilirdi. Nitekim bu denendi de önceleri. Ama kısa bir süre sonra görüldü ki, erişim- leri idare eden mekanizma çok geç- meden Troya atı olarak kendi işini yi- ne üstleniyor ve “Kırıcılar”'a kapıla- rı tekrardan açıyordu. O zaman sis- tem yöneticileri, bir virüs gibi giriş- nöbetçisini enfekte eden başka bir Troya atını her tarafta hummalı bir biçimde aramaya koyuldular. Ama onların bu girişimlerinde başarıya ulaşma şansları bulunmuyordu: Tüm sistem çoktandır tek bir Troya atı ol- muştu bile... Bir Troya atının yayılma imkânları çok yönlüdür ve bunların denetlen- mesi de mümkün değildir. Normal durumda bir Troya atı, içinde sakla- nabileceği ve kullanıcıyı bir etkinlik- le aldatabilen bir taşıyıcı programa gerek duymaktadır. Taşıyıcı program sürerken Troya atı başka bir etkinlik gerçekleştirmektedir. O halde ilke olarak, yayılma taşıyıcı programın 13